构建稳固防线 理解安全架构与目标在网络与信息安全软件开发中的核心作用

在数字时代,网络与信息安全已成为软件开发不可分割的组成部分。一个成功的、值得信赖的软件产品,其背后必然有一套深思熟虑的安全架构和明确的安全目标作为支撑。这不仅关乎技术实现,更是企业责任、用户信任和业务连续性的基石。

一、 安全目标的定义与层次

安全目标是指在软件开发与运维全生命周期中,期望系统达到的安全状态和抵御风险的能力。它们通常不是单一指标,而是一个多层次、多维度的集合:

- 核心安全目标(CIA三元组):

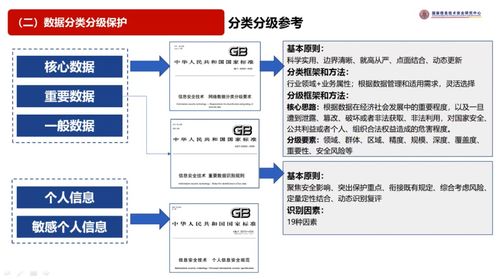

- 机密性: 确保信息不被未授权的个人、实体或过程访问或泄露。这是加密技术、访问控制机制的核心使命。

- 完整性: 保护信息及处理方法的准确与完备,防止未授权的篡改或破坏。哈希校验、数字签名等技术在此发挥作用。

- 可用性: 确保授权用户或实体在需要时可以可靠地访问信息和使用相关资产。这涉及系统冗余、抗DDoS攻击、灾难恢复等。

- 扩展与衍生目标:

- 可追溯性: 确保所有系统行为(尤其是关键操作)能被唯一标识、记录和审计,以便在发生安全事件时追踪溯源。

- 抗抵赖性: 防止实体在事后否认其曾参与过的操作或行为,通常通过数字签名和可信时间戳实现。

- 真实性: 验证用户、系统或数据的身份确为其所声称的身份,是建立信任的第一步。

在网络与信息安全软件开发中,明确这些目标是所有安全工作的出发点,它们将直接指导安全架构的设计与安全功能的需求定义。

二、 安全架构:目标的蓝图与实现框架

安全架构是将安全目标转化为具体技术方案和管控措施的蓝图。它是一个系统性的结构,定义了安全组件、它们之间的关系,以及如何与业务逻辑集成以管理风险。一个健全的安全架构应贯穿软件开发的各个层面:

- 战略与治理层: 确立安全策略、合规性要求(如GDPR、网络安全法)、风险管理框架和组织内的安全职责。

- 设计层(架构安全): 这是最关键的一环,需要在软件设计之初就融入安全思维(Security by Design)。

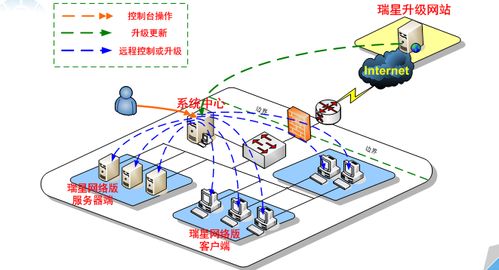

- 防御纵深: 不依赖单一安全措施,而是构建多层次、互补的防御体系。即使一层被突破,其他层仍能提供保护。

- 最小权限原则: 每个用户、进程或系统只被授予执行其任务所必需的最小权限。

- 零信任模型: “从不信任,始终验证”。不默认信任网络内外的任何主体,对所有访问请求进行严格的身份认证和授权。

- 安全分区与隔离: 将系统划分为不同的信任区域(如DMZ、内网、数据库区),并控制区域间的通信。

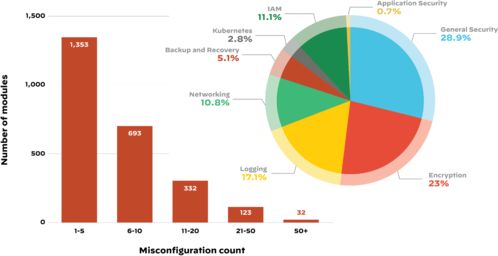

- 技术实现层:

- 身份与访问管理: 实现强大的身份认证(如多因素认证)、细粒度的授权和会话管理。

- 数据安全: 对静态数据、传输中数据和使用中数据实施加密保护。

- 应用安全: 通过安全编码实践、输入验证、输出编码来防范OWASP Top 10等常见漏洞(如注入、跨站脚本)。

- 基础设施安全: 保护服务器、网络设备、容器和云环境的安全配置与 hardening。

- 监控与响应: 集成安全信息与事件管理(SIEM)、入侵检测/防御系统(IDS/IPS),建立安全运营中心(SOC)流程,实现实时威胁检测和快速事件响应。

三、 在软件开发全生命周期中整合安全

将安全架构和目标融入网络与信息安全软件开发,必须是一个贯穿始终的过程:

- 需求阶段: 明确安全需求,定义安全用例和滥用案例。

- 设计与架构阶段: 进行威胁建模,识别潜在威胁和攻击面,并据此设计安全架构。

- 实现阶段: 遵循安全编码规范,使用安全的库和框架,进行代码安全审查。

- 测试阶段: 进行动态/静态应用安全测试(DAST/SAST)、渗透测试和漏洞扫描。

- 部署与运维阶段: 安全配置管理、持续漏洞管理、日志监控和应急响应。

- 废弃阶段: 安全地销毁数据,确保信息不被残留恢复。

结论

在网络与信息安全软件开发领域,安全目标指明了“为何而保护”,而安全架构则规划了“如何来保护”。两者相辅相成,缺一不可。开发者与架构师必须从项目伊始就将安全视为核心特性而非附加功能,通过主动、系统性的架构设计,将安全能力内建于软件的每一层、每一行代码之中。只有这样,才能构建出真正能够抵御日益复杂网络威胁、赢得用户长期信任的可靠软件系统,在数字化浪潮中行稳致远。

如若转载,请注明出处:http://www.xht2023.com/product/42.html

更新时间:2026-02-27 12:28:04